Три события повлияли на то, как США работают с секретной информацией – теракты 11 сентября и утечки, за которыми стояли Эдвард Сноуден и Челси Мэннинг. От полной закрытости ведомства перешли к созданию разведывательной "Википедии", доступ к которой имеют больше миллиона человек. Такой доступ имел и Джек Тейшейра, сливший секретные документы Пентагона. Как это повлияет на американские протоколы безопасности?

Айтишник с секретами

Утром 13 апреля 21-летний молодой человек сидел на веранде дома своей матери в городке Дайтон, штат Массачусетс. Джек Тейшейра – в футболке цвета хаки, красных шортах и ботинках на ногах — читал книжку и не замечал, что прямо над ним висит дрон.

За несколько дней до этого Джек написал своим онлайн-друзьям: "Сидите тихо и удалите любую информацию, которая может иметь ко мне отношение". Тейшейра догадывался, что его ждёт.

Когда федералы перекрыли улицу и арестовали его, Джек не сопротивлялся. Он покорно погрузился в бронированный внедорожник.

Тейшейра – военнослужащий 102 разведывательного крыла ВВС Национальной гвардии штата Массачусетс. На службу он попал прошлой осенью, служил в разведотделении на базе Нацгвардии.

Тейшера работал IT-специалистом и, как утверждают официальные лица, именно поэтому имел доступ к секретной информации и мог читать свежие разведданные США о Северной Корее, Китае, Иране и о российском вторжении в Украину. В объяснениях есть доля правды.

Подразделение Национальной гвардии ВВС, в котором служил Тейшейра, выполняло резервную функцию – то есть в случае чрезвычайной ситуации или военных действий это подразделение стало бы действующим и обеспечивало бы поддержку в сфере разведки.

Если перенестись в прошлое и вспомнить операцию "Буря в пустыне", в которой США с союзниками вторглись в Ирак, то подобное подразделение срочно перебросили бы в Персидский залив, где военнослужащим пришлось бы сразу оказывать поддержку региональному командованию – времени на раскачку нет. Такие подразделения не могут знать заранее, где окажутся уже завтра или через неделю. Именно поэтому они должны иметь доступ к информации из всех регионов мира.

Вопрос в том, какая именно информация им необходима. Все ли военнослужащие подразделения должны обязательно иметь к ней доступ? Должны ли быть в этом списке IT-специалисты?

"Почему у него был доступ к этой информации? – удивляется Сьюзан Ландау, эксперт по кибербезопасности. – Проблема в том, что мы в США не полностью реализовали архитектуру безопасности. Я бы сказала, что это должна быть архитектура нулевого доверия, в которой сотрудники с низким уровнем доступа видят только фрагменты всей картины, а сотрудники с высоким уровнем доступа могут посмотреть больше файлов, но на безопасных компьютерах и в безопасной среде. Разработка этой архитектуры и её внедрение ведутся, но слишком медленно".

И более того – у всех ведомств и конкретных людей, обладающим доступом к засекреченным данным, разное представление о том, какой должна быть эта архитектура.

Когда мир был бумажным

Раньше, когда мир был бумажным, а начальникам было не по рангу самостоятельно относить куда-то документы и подшивать папки, такую работу выполняли клерки – самые низкооплачиваемые люди, которые каждый день бегали по зданиям с кипой секретных документов.

Ричард Кларк, эксперт по национальной безопасности, работавший в администрациях Рональда Рейгана и Джорджа Буша-младшего, а также составлявший рекомендации для администрации Барака Обамы, вспоминает: однажды, когда он работал помощником госсекретаря США, к нему пришли сотрудники ФБР и рассказали, что сотрудница офиса, который курирует продажу оружия за границу, выносит с работы секретные документы. ФБР попросили установить камеру над рабочим местом девушки, которая работала секретарём-машинисткой. Кларк согласился.

"Эта женщина интересовалась одним кризисом в Африке. Она каждый день просматривала все последние отчёты разведки и вытаскивала из них сведения, которые имеют отношение к этому кризису. ФБР установили скрытую камеру в потолочную плитку над её столом. И мы увидели, как она прячет документы себе под рубашку и выносит их из здания", – рассказывает Кларк.

Секретаршу арестовали.

Это риск, с которым не только США, но и другим странам приходилось постоянно сталкиваться в доцифровую эпоху.

В конце 1960-х дежурный офицер связи штаба командующего подводным флотом США Джон Уокер начал сотрудничать с СССР. К этой работе он привлёк коллегу-шифровальщика, а заодно и свою собственную семью. Уокер регулярно видел особо секретные документы и передавал СССР информацию о схемах шифраторов и ключах к ним.

А в Британии так прославилась Мелита Норвуд – секретарша главы Британской ассоциации исследований цветных металлов, работавшей над ядерными технологиями. Норвуд несколько десятилетий передавала информацию СССР.

Эта проблема осталась в прошлом, но, как показало дело Джека Тейшейры, появилась новая.

Почти каждая крупная разведывательная организация в США ежедневно (а иногда и дважды в день) выпускает дайджест с последней информацией – что-то вроде ежедневной газеты.

Другие организации, например, комитет начальников штабов – орган управления вооруженными силами США – читают эти сводки, выбирают самое важное и создают собственный дайджест, который распространяется на широкую аудиторию. В этих сводках обычно нет конфиденциальной информации – слишком уж много людей имеет к ним доступ.

Документы, которые опубликовал Тейшейра, были как раз теми самыми оперативными сводками комитета начальников штабов. Тем удивительнее, что в них содержалось столько секретной информации.

Дайджесты, содержащие конфиденциальные сведения, обычно предоставляются так называемым "суперпользователям". Неизвестно, сколько именно таких людей в США, но эксперты предполагают, что не более двух десятков. Это президент, вице-президент, советник по национальной безопасность, его заместитель, госсекретарь и его заместитель, министр обороны, председатель комитета начальников штабов и ещё несколько человек. То есть речь идёт только о тех людях, которые по роду деятельности должны видеть всё.

Но как 21-летний айтишник из Массачусетса получил доступ к такого рода файлам, непонятно.

Разведывательная "Википедия"

Когда-то в США в этой сфере существовал принцип служебной необходимости (need-to-know basis). Он означал, что информация, во-первых, не хранится в одном месте, а распределена на много виртуальных "ящиков". Во-вторых, чтобы получить доступ хотя бы к одному "ящику", нужно доказать, что тому или иному сотруднику действительно в силу своей работы нужно узнать, что там хранится. А владелец информации уже решит, действительно ли конкретному человеку стоит предоставить доступ.

В итоге никто не имел доступа к полному массиву данных, сотрудники могли просматривать только те кусочки, которые относились непосредственно к их работе. Но после терактов 11 сентября всё изменилось.

После нападения на Соединенные Штаты, организованного "Аль-Каидой" в 2001 году, специальная комиссия, которая разбиралась в том, как угон нескольких самолетов в принципе был возможен, пришла к выводу, что культура защиты информации оказалась порочной, и настало время перейти к культуре интеграции, то есть начать делиться информацией.

Когда рухнули башни-близнецы в Нью-Йорке, выяснилось, что у ЦРУ была информация о двух террористах, но они не делились своими находками с ФБР, которая в то время расследовала деятельность "Аль-Каиды" в США. ФБР же знала о подозрительном поведении нескольких человек, которые впоследствии угнали самолёты. Если бы ведомства смогли соединить эти разрозненные фрагменты информации, возможно, им удалось бы предотвратить 9/11.

Во всяком случае комиссия пришла именно к такому выводу и рекомендовала всем ведомствам упростить обмен разведданными.

Так сформировался новый принцип необходимости делиться информацией (need-to-share). В результате доступ к секретной информации теперь имеют более миллиона человек.

"Так была создана гигантская база данных, своего рода разведывательная "Википедия". И число людей, имеющих к ней доступ, огромно", – говорит Ричард Кларк.

Например, некоторые из документов, которые Тейшейра опубликовал в интернете, были доступны тысячам человек, несмотря на их высокий уровень конфиденциальности.

Агентство Reuters назвало это парадоксом: с одной стороны, хранить секреты – это ограничивать их распространение, с другой – чтобы защищаться от атак, подобных 11 сентября, нужно делиться этими секретами. Единого мнения о том, какой из двух подходов более правильный, не существует. Но последующие утечки позволили сделать вывод, что новая архитектура безопасности, появившаяся после 11 сентября, имеет свои минусы.

Всем нужно знать всё

Спустя всего несколько лет после терактов 11 сентября, изменивших подход к секретной информации, в США произошли две самые известные утечки данных.

За первой стояла бывший аналитик разведки армии США Челси Мэннинг – она передала WikiLeaks около 750 тысяч документов и видеозаписей, в том числе видео, на котором американский вертолёт в Багдаде обстреливает группу гражданских.

Вторую утечку организовал технический специалист Эдвард Сноуден, опубликовав секретные файлы о масштабной слежке, которую проводило Агентство национальной безопасности США как внутри страны, так и за её пределами.

Администрация Барака Обамы, который тогда был президентом, потребовала, чтобы все ведомства повысили уровень защиты и регулярно мониторили сети, чтобы обнаружить "аномальное поведение пользователей".

Кроме того, пять экспертов в области защиты информации, включая Кларка, составили список из 47 рекомендаций. Президент согласился с большинством предложений, и их тут же начали внедрять. Одна из рекомендаций была — вернуться к принципу служебной необходимости, чтобы системные администраторы и IT-специалисты, подобные Сноудену, не имели доступа к секретным файлам.

Подобная система – не какое-то новшество, она не требует сложных технических решений или нового программного обеспечения. Эта система давно работает в других отраслях, например, в банках: компьютеры настраиваются таким образом, что технический персонал не имеет доступа к содержанию файлов. Казалось бы, внедрить такую систему несложно.

Но 21-летний айтишник Джек Тейшейра показал, что новые правила не работают, и дело тут не в технических проблемах.

"За более чем десять лет после 11 сентября люди привыкли к нынешнему положению вещей, – говорит Ричард Кларк. – Все уверены, что им нужно знать всё. Даже если это не имеет никакого отношения к их непосредственной работе".

Именно поэтому расследование вряд ли остановится на одном айтишнике. Какова будет степень ответственности командования подразделения, которое допустило, что Тейшейра мог свободно просматривать эту информацию? Пока правоохранительные органы об этом не говорят.

Эксперты полагают, что ограничение доступа – чуть ли не единственный способ предотвратить дальнейшие утечки. Потому что как только человек получил доступ к материалам, ничто не мешает ему незаметно вынести их из кабинета.

Сложно предотвращать утечки, когда человек уже открыл на компьютере файл с грифом "секретно". Здесь не поможет ни отключенный интернет, ни блокировка принтера.

Лет 20 назад, когда кинокомпании волновались о копирайте, появились технические инструменты, которые не разрешают пользователям скачивать фильмы бесплатно. Но ничто не мешает любому человеку сделать фотографию или снять видео с экрана – поэтому, несмотря на запреты, в интернете постоянно появлялись "экранки". Именно поэтому ограничение на печать документов или их пересылку по электронной почте не помогут обезопасить секретную информацию.

Принцип, который давно используется в авиации, — в кабине пилота не может находиться один человек, — здесь тоже применить нельзя: даже если в момент просмотра документов рядом есть напарник, его всё равно несложно обмануть.

Последствия

Отставной офицер Бен Ходжес когда-то занимал должность командующего армией США в Европе. Он вспоминает, как в те времена даже ему постоянно приходилось проходить сертификацию, чтобы использовать компьютер и работать с секретной информацией.

Поэтому Ходжес не согласен, что ведомствам нужно ужесточать правила работы с информацией.

"Господи, уже столько этих правил! Проблема не в том, что нам нужно ещё одно правило, а в том, чтобы нынешние правила исполнялись. Я очень надеюсь, что мы не сделаем неверных выводов и не начнем закрывать всю информацию. Нам нужно делиться разведданными. В конце концов речь всегда будет идти о дисциплине. Мне кажется, что в случае Тейшейры в этой цепочке подчинения люди, ответственные за молодого человека, не сделали то, что должны были, чтобы отобрать у него такой доступ к информации, – говорит Ходжес. – Думаю, расследование покажет, что там была слабая дисциплина".

Помимо расследования, которое ведут правоохранительные органы, наверняка будет общий отчёт о том, почему подобная утечка могла произойти и как лучше изменить систему, чтобы этого не случалось в будущем. Но что люди вряд ли когда-то узнают – это реальные последствия утечки.

Может ли одно предложение, погребённое среди страниц утечки, привести к тому, что где-нибудь в России кого-то незаметно арестуют? Возможно ли, что однажды кто-то в контрразведывательном отделе ЦРУ внезапно поймёт, что его источник больше не выходит на связь? Подобная информация никогда не попадёт в сводный отчёт.

Обычно, когда происходит утечка информации, те, кто занимается расследованием, приходят к конкретным людям, написавшим отчёты, с просьбой перечислить все источники информации, которые могут оказаться в опасности в результате утечки. Были ли это люди-источники? Или электронные источники?

Если речь идёт о людях, можно предпринять попытку вывезти их на безопасную территорию. В остальном за источниками просто наблюдают, пытаясь понять, повлияла ли на них утечка.

Но что, если источники в порядке и продолжают передавать информацию? Можно ли доверять этой информации? Или этот источник передаёт сведения под дулом пистолета? А если это не человек, могут ли через электронные ресурсы скармливать ложную информацию? Это всё ещё информация или уже дезинформация?

Как обычно, ответов на эти вопросы нет.

Ричард Кларк считает, что, учитывая чувствительность утечки, ущерб будет огромным: "Источники уйдут в подполье. Методы сбора информации перестанут работать. Кто-то может быть арестован. Возможно, об этом доложат президенту или главе ЦРУ, но никогда – широкой аудитории".

Нет денег?

В середине нулевых управление по персоналу администрации США получило предупреждение о серьёзных киберугрозах.

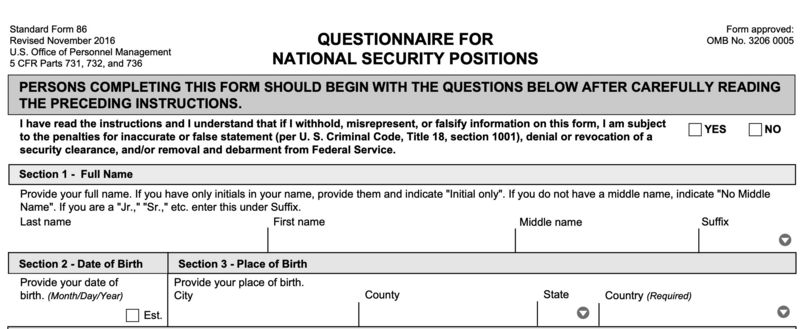

Управление по персоналу администрации (OPM), одно из ключевых агентств в США, занимается набором персонала для федеральных органов исполнительной власти страны, проводит проверки служащих, прежде чем те получат доступ к секретной информации, занимается фоновыми проверками всех кандидатов на федеральные должности. На серверах ведомства хранятся персональные данные миллионов американских госслужащих.

В 2005 году надзорные органы несколько раз предупреждали руководство OPM, что их системы защиты персональных данных имеют серьёзные недостатки. Но в OPM махнули рукой на эти предупреждения – ни с какими серьёзными проблемами в агентстве не сталкивались. А любые изменения системы – это гигантские бюрократические проблемы, не говоря уже о том, что отдельного финансирования на устранение таких проблем у агентства не было.

До 2014 года OPM везло. Но в тот год OPM обнаружили подозрительную активность на своих серверах. Неизвестного возмутителя спокойствия назвали "Хакер 1".

Казалось бы, если проблема обнаружена, избавиться от неё несложно. Но OPM просто мониторило, как "Хакер 1" пытался взломать систему, найти лазейки и получить удалённый доступ к информации. OPM казалось, что они полностью контролируют ситуацию, а ожидание даёт им возможность узнать о собственных уязвимостях, а также собрать больше информации о хакере и таким образом предотвратить повторные атаки в будущем.

Вскоре произошло два важных события. Во-первых, специалисты обнаружили, что, помимо неизвестного "Хакера 1", существуют ещё столь же неизвестный "Хакер 2". Во-вторых, оба хакера подобрались критически близко к информации, которая никак не должна была попасть в чужие руки, – к персональным данным сотрудников ЦРУ и ФБР. Только тогда OPM отреагировало и наконец-то выделило средства на защиты от угроз. Но было слишком поздно.

За 74 дня работы новая защитная система обнаружила более 200 вредоносных программ – то есть "Хакер-1" и "Хакер-2" всё-таки нашли способ незаметно получить доступ к информации. И всё то время, что OPM якобы следила за их деятельностью, злоумышленники извлекали информацию.

Летом 2015 года OPM пришлось признать, что хакеры могли получить доступ к данным более чем 21 миллиона госслужащих США. Самая существенная утечка – формы SF-86 – анкеты по 130 страниц каждая на сотрудников, работавших в сфере национальной безопасности. Эти анкеты – подробная биография людей: от отпечатков пальцев до истории болезни.

Среди утечек не было документов с грифом "секретно", и их реальные последствия неизвестны. Но ЦРУ всё-таки отозвало нескольких сотрудников из Китая – эти люди могли находиться в стране под прикрытием сотрудников Госдепа.

Когда OPM попросили объяснить, почему они проигнорировали все предупреждения об угрозах и не повысили уровень безопасности, в агентстве пояснили, что у них просто не было дополнительного финансирования на новое программное обеспечение.

Иногда в таких случаях аргумент о недостатке средств оказывается правдой. Но чаще всего ведомства просто игнорируют подобные предупреждения, полагая, что и так сойдёт.

Ричард Кларк вспоминает, как пытался выстроить систему в те времена, когда президентом был Билл Клинтон.

"Мы говорили департаменту что-то сделать – и он это, конечно, не делал. Тогда к ним приходило бюджетное управление и просто забирало деньги из их бюджета и переводило на то, что мы считали более важным. Самый простой пример: мы сказали Госдепу повысить безопасность посольств. Они этого не сделали. Вместо этого они строили новые посольства в Берлине и в Пекине. Мы остановили стройку, забрали эти деньги и направили их на улучшение охраны существующих посольств".

У Белого дома существует право перераспределить бюджетные средства, если ведомства не исполняют указания. Но Кларк уверен, что любой человек, отвечающий за безопасность в каждой конкретной организации, должен иметь право перешагнуть через голову своего босса и сказать: "Я не могу поддерживать безопасность с нынешними ресурсами. И мой начальник не даёт мне денег".

В США нет единого ведомства, которое отвечало бы за вопросы безопасности данных. В каждом отдельном департаменте этим занимаются свои сотрудники. Госдеп говорит, что последняя утечка явно заставит все агентства пересмотреть нынешние процедуры.

«Запрещено копировать, распространять или иным образом использовать материалы Русской службы Би-би-си»

-

1📱В Туркестанской области 20-летний мошенник обманывал подростков через игру Free Fire

-

3257

-

2

-

23

-

-

2⚖️ В Семее осудили подростка за создание чата скинхедов в Telegram

-

3283

-

1

-

40

-

-

3💊 Пациенты с ишемической болезнью сердца не могут получить бесплатно привычный препарат – причина

-

3259

-

4

-

41

-

-

4💐 Ярмарка к 8 Марта пройдёт в Астане: фермерские продукты и цветы будут продавать два дня

-

3409

-

1

-

13

-

-

5🔖 С 1 июля в Казахстане ужесточат выдачу кредитов.

-

3229

-

3

-

35

-

-

6💬 Казахстанцы продолжают покупать путёвки в ОАЭ даже без гарантий туркода, сообщает 31 канал.

-

3099

-

3

-

35

-

-

7💥 Лёд взорвали на главных реках Уральска и ЗКО.

-

3058

-

2

-

14

-

-

8⚠️ Доброе утро, друзья! Предлагаем обзор главных новостей за 4 марта

-

3261

-

0

-

5

-

-

9❄️ Прогноз погоды на 5 марта: осадки и усиление ветра ожидаются на всей территории Казахстана, кроме востока

-

3267

-

0

-

6

-

-

10🚗👮♂️ Переставил машину по просьбе полиции и лишился прав на 7 лет: водитель добился отмены решения суда в Костанае

-

3100

-

9

-

128

-

USD:

493.9 / 496.7

USD:

493.9 / 496.7

EUR:

574.0 / 578.0

EUR:

574.0 / 578.0

RUB:

6.25 / 6.37

RUB:

6.25 / 6.37